Blog de grado — práctica evaluable

↓ Desliza para continuarSobre mí

1<perfil nombre="Javier Doñoro" edad="18" ciudad="Galápagos"> 2 <estudios programa="DAW 1º" centro="Desarrollo de Aplicaciones Web"></estudios> 3 <skills>HTML, CSS, JavaScript, Git</skills> 4 <aficiones>deporte, running, fútbol, música, cine</aficiones> 5 <objetivos>mejorar lógica, proyectos web, prácticas en empresa</objetivos> 6 <contacto tel="+34 605 66 66 66"></contacto> 7</perfil>

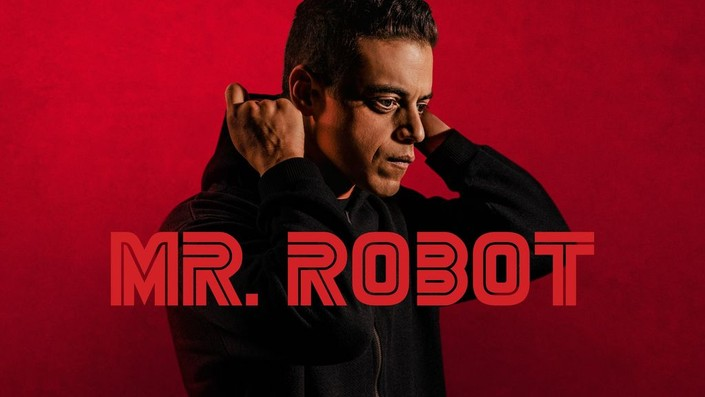

Top mis 5 películas

Preguntas y respuestas

¿Qué actividades o prácticas he realizado esta semana?

¿Qué he aprendido o comprendido?

¿Qué dificultades he tenido y cómo las he resuelto?

¿Qué me queda por mejorar o reforzar?

¿Evidencias de trabajo?

Trabajo Greenshot

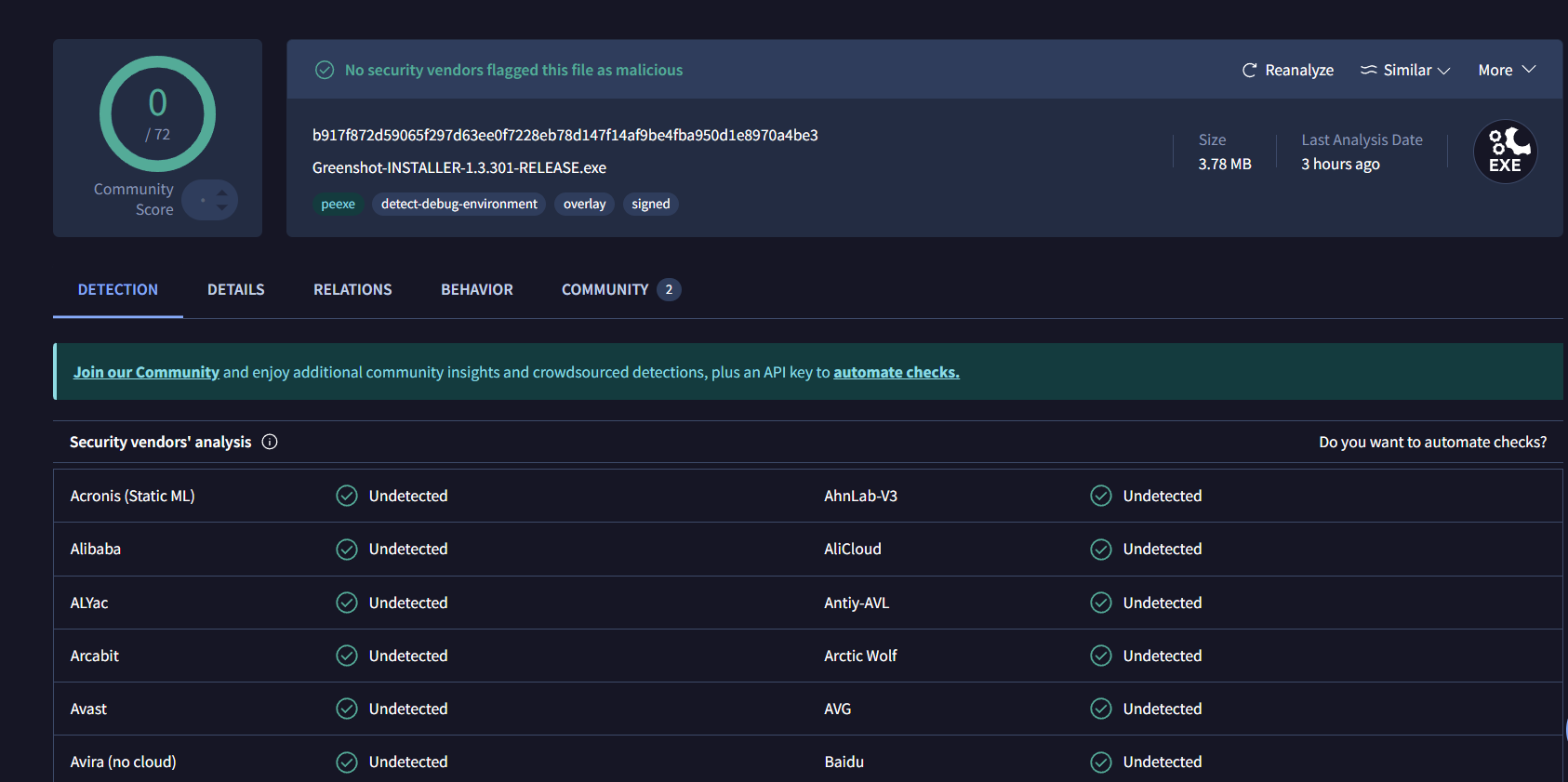

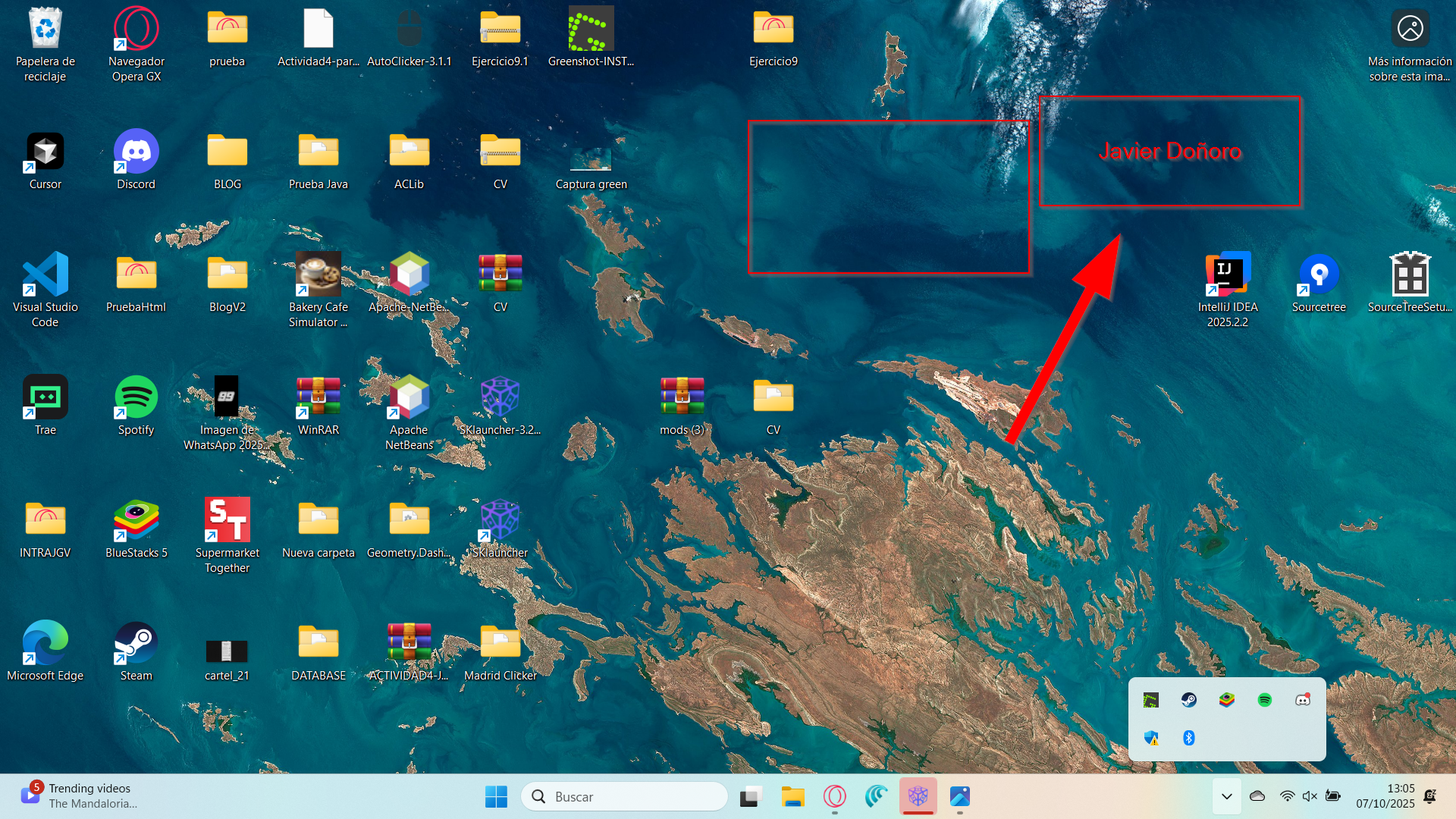

Análisis de seguridad de la aplicación Greenshot, un software de captura de pantalla:

Greenshot es una herramienta de código abierto para realizar capturas de pantalla de forma rápida y eficiente. Como se puede observar en las imágenes, el software ha pasado un análisis de seguridad sin detectar amenazas y se ha instalado correctamente en el sistema.

Preguntas sobre licencias de software

¿Qué es una licencia de software?

¿Qué tipos de licencias de software existen y cuáles son sus principales diferencias?

Software Propietario: El código fuente es privado y el usuario paga por el derecho de uso sin poder modificarlo.

Software Libre (Free Software): Garantiza cuatro libertades: usar, estudiar, distribuir y mejorar el software.

Código Abierto (Open Source): Similar al software libre, pero con enfoque más práctico que filosófico.

Freeware: Gratuito para uso, pero sin acceso al código fuente.

Shareware: Permite probar antes de comprar, con funcionalidad limitada o por tiempo.

Dominio Público: Sin restricciones de copyright, cualquiera puede usarlo sin limitaciones.

Las principales diferencias radican en: acceso al código fuente, costo, posibilidad de modificación, redistribución y uso comercial.

¿Qué tipo de licencia tiene Greenshot y qué implica para su uso personal y profesional?

- Es software libre y de código abierto.

- Puedes usar el programa libremente tanto para uso personal como profesional.

- Puedes estudiar y modificar su código fuente.

- Puedes redistribuir el software, incluso versiones modificadas.

- Cualquier software derivado debe mantener la misma licencia GPL (efecto "copyleft").

¿Por qué es importante verificar los ejecutables antes de instalar software?

- Previene la instalación de malware, virus, troyanos o ransomware.

- Confirma que el software proviene realmente del desarrollador legítimo.

- Garantiza que el archivo no ha sido manipulado o corrompido durante la descarga.

- Protege datos personales y corporativos de posibles robos o secuestros.

- Evita la instalación de software espía que podría monitorear actividades.

Programas con diferentes tipos de licencias

Software Propietario:

- Microsoft Office - Licencia comercial que requiere pago por uso.

- Adobe Photoshop - Modelo de suscripción con pago mensual/anual.

- Windows - Sistema operativo con licencia propietaria de Microsoft.

Software Libre/Código Abierto:

- LibreOffice - Suite ofimática bajo licencia MPL (Mozilla Public License).

- GIMP - Editor de imágenes bajo licencia GPL.

- Firefox - Navegador web bajo licencia MPL.

- VLC Media Player - Reproductor multimedia bajo licencia GPL.

- Linux - Sistema operativo con varias distribuciones bajo licencia GPL.

La principal diferencia es que el software propietario requiere pago y restringe la modificación del código, mientras que el software libre/código abierto permite el uso gratuito, acceso al código fuente y la posibilidad de modificarlo según las necesidades del usuario.

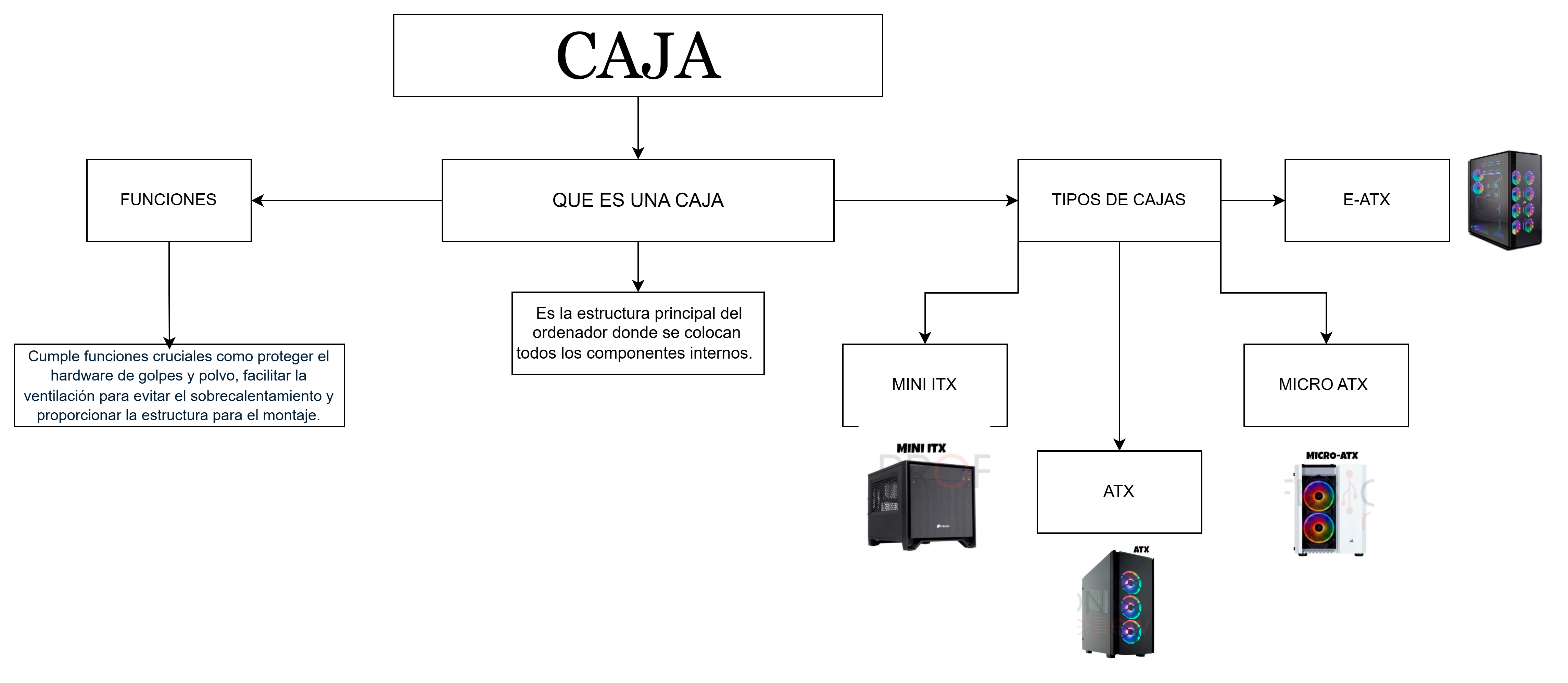

Caja del PC: funciones y tipos

Actividad realizada: análisis de la caja del PC, sus funciones principales y clasificación por tipos. Incluyo el diagrama elaborado.

Funciones

- Protección física de los componentes.

- Gestión del flujo de aire y refrigeración.

- Organización del cableado y montaje seguro.

- Expansión: bahías, ranuras y accesibilidad.

Tipos

- Torre completa (Full Tower).

- Torre media (Mid Tower).

- ATX, MicroATX y Mini-ITX.

- Compactas/SFF para espacios reducidos.

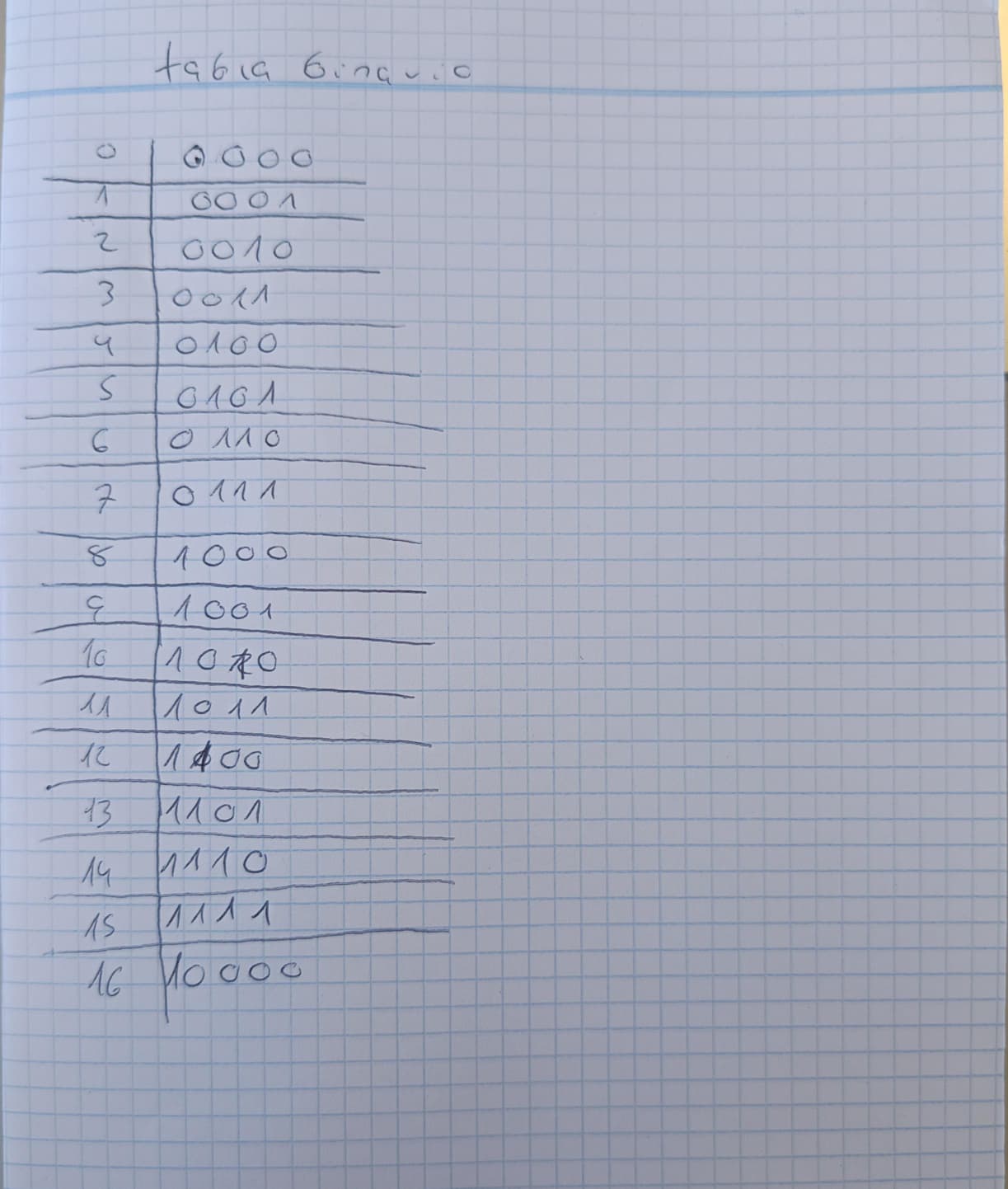

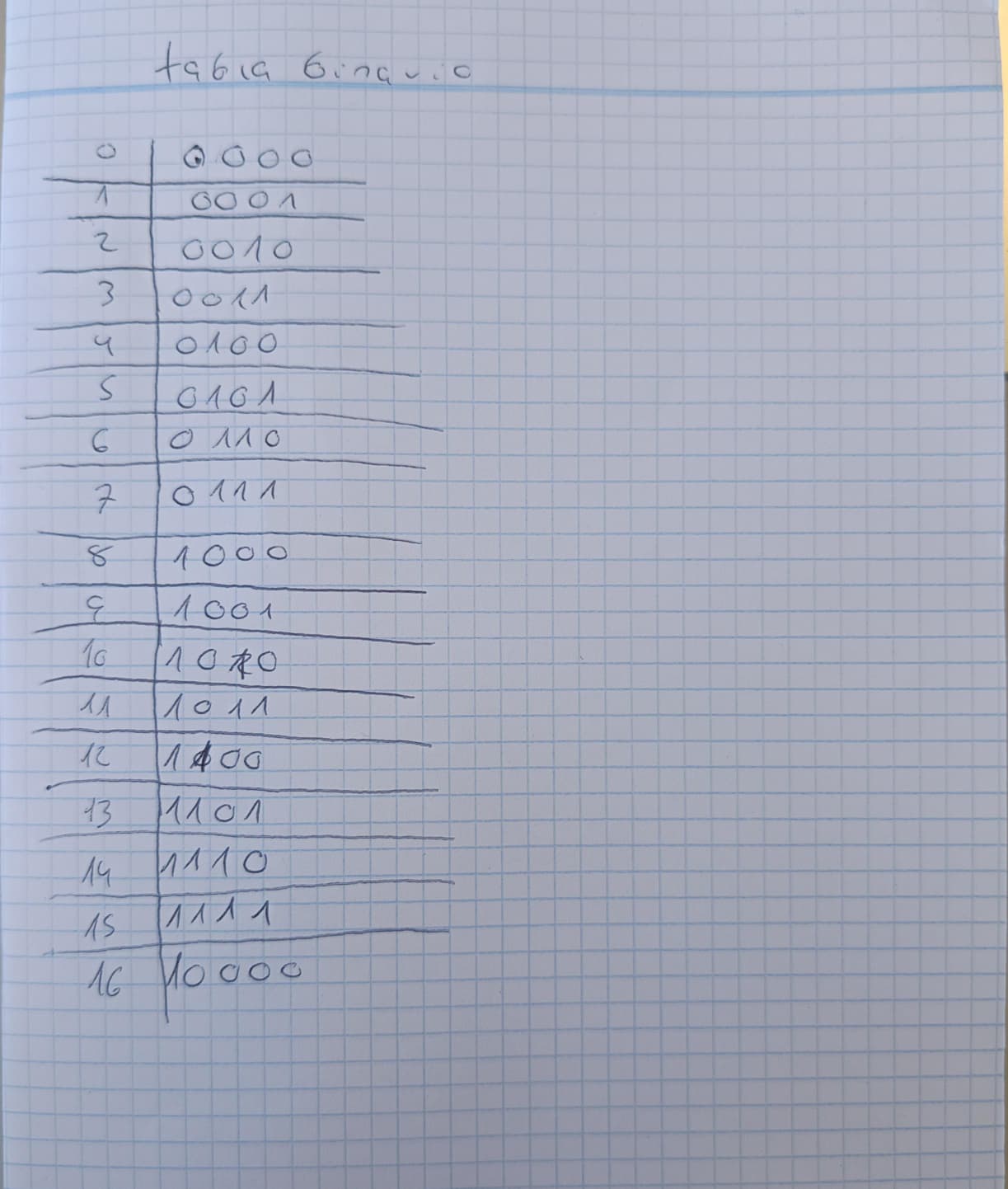

Práctica: Tabla de binario

Información y resumen

Actividad: elaboración de una tabla en binario y comprensión del sistema base 2.

- Conversión decimal ↔ binario con divisiones sucesivas y potencias de 2.

- Patrones de bits, ceros y unos, y representación por posiciones.

- Sumas en binario con acarreo (carry) y verificación de resultados.

- Tabla de potencias de 2 para referencia rápida (1, 2, 4, 8, 16...).

Práctica: Juego 2048 (alcancé 1024)

Resumen de la práctica

- Estrategia de apilado y mantener la ficha mayor en una esquina.

- Evitar movimientos que rompan la cadena de valores ascendentes.

- Priorización de movimientos horizontales/verticales para crear combinaciones.

- Objetivo alcanzado: ficha de 1024.

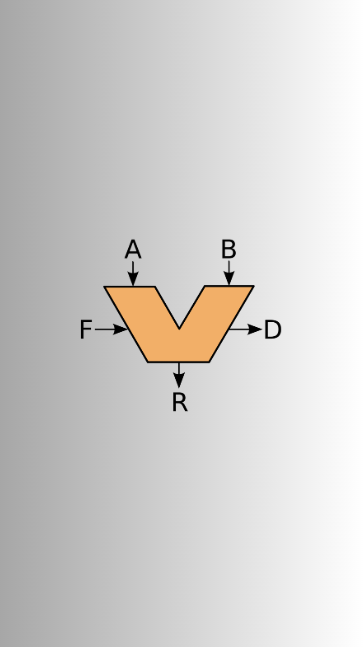

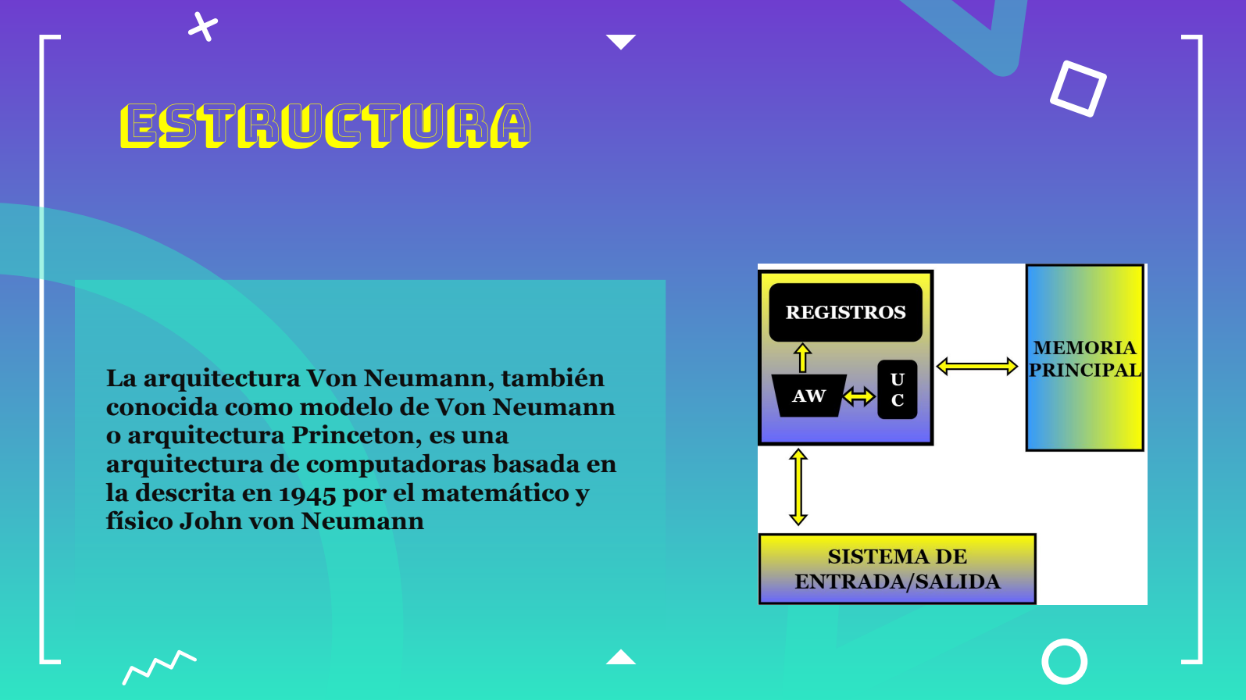

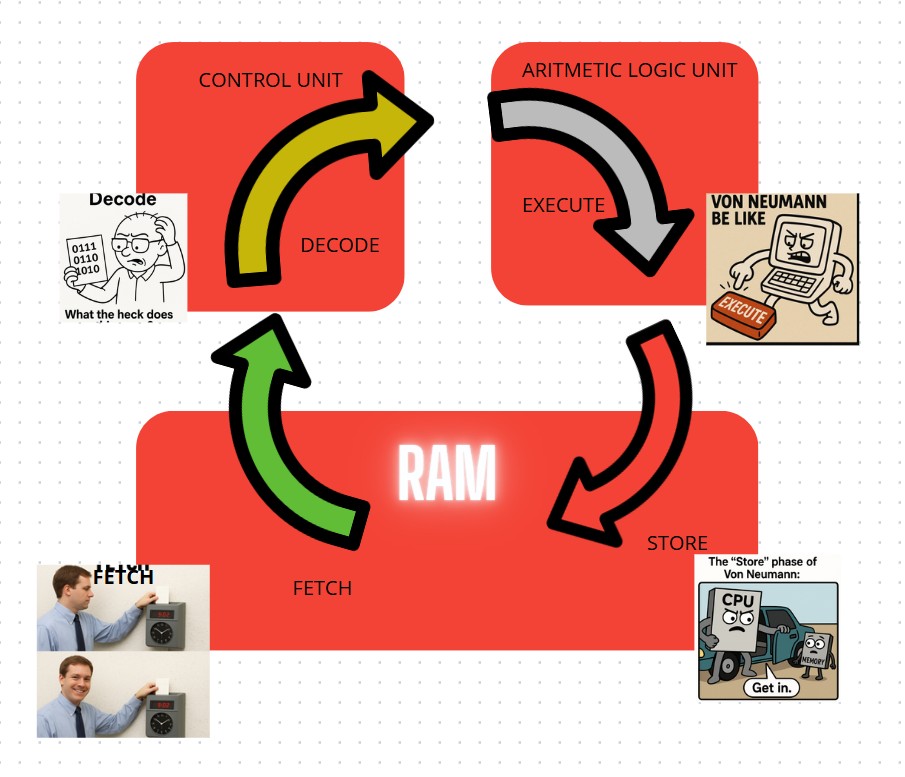

Práctica: Arquitectura de Von Neumann

Componentes y funciones

- CPU: Control Process Unit.

- UC: Unidad de Control (ciclo de instrucción).

- ALU: Unidad aritmético‑lógica (calculadora).

- Registros: Campos de información muy pequeños (32/64).

- Memoria principal: Almacenamiento donde están los datos y las instrucciones.

- Unidad de Entrada/Salida: Interfaz con el exterior (periféricos).

- Buses: Conjunto de líneas para Tx de datos (hay 3).

¿Qué es la arquitectura de Von Neumann?

La arquitectura de Von Neumann, también llamada arquitectura Princeton, describe un ordenador en el que los programas y los datos comparten la misma memoria principal. La CPU realiza el ciclo de instrucción —buscar, decodificar y ejecutar— leyendo instrucciones y datos a través de los buses y coordinando con los dispositivos de entrada/salida. Propuesta en 1945 por John von Neumann, ha sido la base de la mayoría de computadoras modernas.

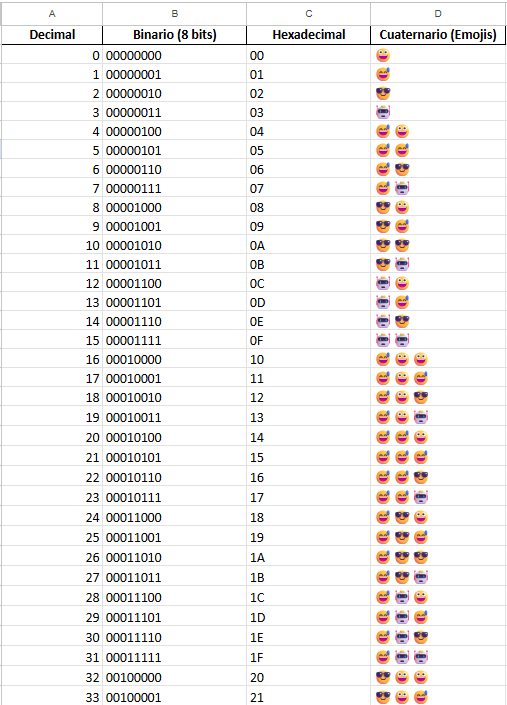

Práctica: Tabla de cuaternario

Resumen de la actividad

Actividad: construcción de una tabla en cuaternario utilizando una hoja de cálculo, con conversiones y ejemplos prácticos.

- Representación de números en base 4 y sus posiciones.

- Conversión decimal ↔ cuaternario usando divisiones sucesivas.

- Ejemplos de sumas y patrones de dígitos (0–3).

Práctica: Funcionamiento de la CPU (ALU, registros, UC)

Objetivo

Conocer el funcionamiento interno de la CPU: ALU, registros y Unidad de Control.

Conceptos

- Operaciones aritméticas.

- Operaciones lógicas.

- Flags y registro de estado.

- Registro de Instrucción (IR).

- Contador de Programa (PC).

Procedimientos

- Crear un diagrama de la CPU por dentro (como en clase).

- Búsqueda de conceptos y ficha escrita de repaso.

- Realizar las operaciones propuestas en clase.

Producto/servicio

- Ejercicios manuscritos de resolución.

- Apuntes.

- Entrada en el blog con conceptos y reflexión.

Reflexión

Durante la actividad he comprendido cómo la Unidad de Control coordina el ciclo de instrucción y cómo la ALU, apoyada por los registros y los flags de estado, ejecuta operaciones aritméticas y lógicas. El uso del IR y el PC clarifica el flujo de ejecución y me ayuda a relacionar teoría y práctica.

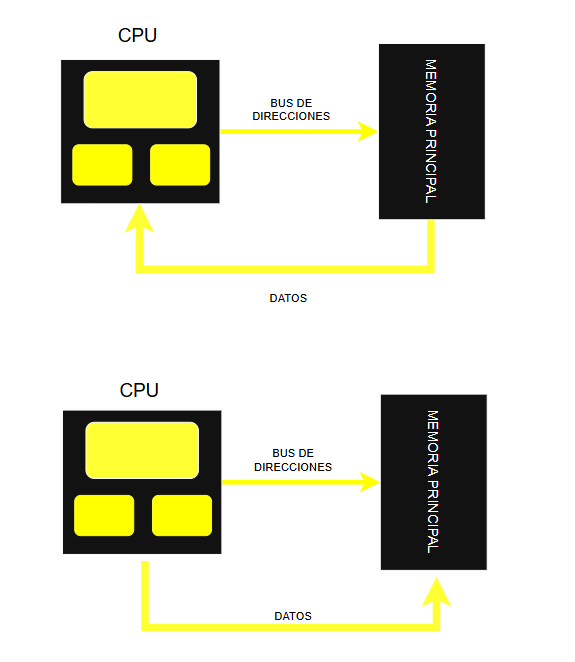

Práctica: Ciclos de instrucción

Descripción de ciclos

- Búsqueda (Fetch): La UC carga la instrucción desde la memoria (dirección en el PC) al IR.

- Decodificación (Decode): La UC interpreta la instrucción y prepara señales de control.

- Ejecución (Execute): La ALU realiza operaciones aritméticas/lógicas o se ejecuta la acción indicada.

- Acceso a memoria (Memory): Lectura/escritura de datos si la instrucción lo requiere.

- Escritura de resultado (Write‑back): Actualización de registros y flags de estado.

- Actualización del PC: Se incrementa o salta a la siguiente dirección según la instrucción.

Objetivo

Comprender el flujo completo del ciclo de instrucción y la coordinación entre UC, ALU, registros y memoria.

Notas

Se añadirán ejemplos prácticos y diagrama específico del ciclo; la imagen actual es referencial y se sustituirá en cuanto esté el material final.